Un sistema estable es el que tiene una respuesta limitada. Esto es, se dice que el sistema es estable si, estando sujeto a una entrada o perturbación limitada, su respuesta es también de magnitud limitada.

Una condición necesaria y suficiente para que un sistema de realimentación sea estable es que todos los polos de la función de transferencia del sistema tengan partes reales negativas.

El criterio de Routh-Hurwits establece que el número de raíces de q(s) con partes reales y positivas es igual al número de cambios de signo, de la primera columna del array. Para un sistema estable este criterio necesita que no haya cambios de signo en la primera columna. La ecuación característica no será la misma que he venido usando, ya que le he hecho lagunas modificaciones.

Mi ecuación característica es:

Nuestro objetivo será poder encontrar a y K que hagan el sistema estable, y el error en estado estacionario sea para una entrada de rampa menor al 20%.

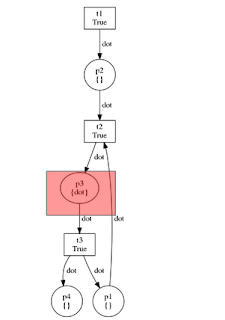

La gráfica que obtengo muestra la separación entre las regiones estables e inestables, con la K en el eje de las equis y la a en el de las y.

k eje equis, a eje y.

Entonces cualquier valor de a que se encuentre en la región estable podremos decir que nos dará un diseño aceptable. Un ejemplo sería K = 60, a = 0.5. Su función de transferencia es:

Los polos son, y podemos ver que es estable nuestra función.:

Después se aplica la entrada de rampa unitaria. El error en estado estacionario será menos al 20% como se deseaba:

Análisis de frecuencia

Diagrama de bode, donde obtenemos el análisis en la frecuencia:

Código:

Una condición necesaria y suficiente para que un sistema de realimentación sea estable es que todos los polos de la función de transferencia del sistema tengan partes reales negativas.

El criterio de Routh-Hurwits establece que el número de raíces de q(s) con partes reales y positivas es igual al número de cambios de signo, de la primera columna del array. Para un sistema estable este criterio necesita que no haya cambios de signo en la primera columna. La ecuación característica no será la misma que he venido usando, ya que le he hecho lagunas modificaciones.

Mi ecuación característica es:

Nuestro objetivo será poder encontrar a y K que hagan el sistema estable, y el error en estado estacionario sea para una entrada de rampa menor al 20%.

- Lo primero que haré sera buscar con octave el rango que hace que el sistema sea estable para el sistema.

- Después encontrare un conjunto de a y K que pertenezca a esa región estable, y que se cumpla la especificación de error en el estado estacionario.

- Se selecciona un intervalo de valores a y K y se calculan las raíces del polinomio característico para valores específicos de a y K. Para cada valor que tengamos de K obtenemos el primer valor de a que tiene por resultado al menos una raíz de la ecuación característica en el plano derecho. Se repite hasta terminar el ciclo.

La gráfica que obtengo muestra la separación entre las regiones estables e inestables, con la K en el eje de las equis y la a en el de las y.

k eje equis, a eje y.

Entonces cualquier valor de a que se encuentre en la región estable podremos decir que nos dará un diseño aceptable. Un ejemplo sería K = 60, a = 0.5. Su función de transferencia es:

Los polos son, y podemos ver que es estable nuestra función.:

Después se aplica la entrada de rampa unitaria. El error en estado estacionario será menos al 20% como se deseaba:

Análisis de frecuencia

Diagrama de bode, donde obtenemos el análisis en la frecuencia:

Código:

.gif)

.gif)

.gif)